O SonarQube é a ferramenta de análise estática padrão há tanto tempo que, para muitas equipes, ele praticamente já faz parte da mobília. É uma ferramenta poderosa, suporta uma tonelada de linguagens e entrega para os gerentes aqueles relatórios bonitos e organizados que eles adoram. Mas sejamos sinceros: você está aqui porque procura por alternativas ao SonarQube. O relacionamento ficou… complicado. Talvez você esteja cansado do excesso de alertas, da UI desajeitada ou da sensação de que passa mais tempo configurando a ferramenta do que corrigindo o código que ela aponta.

Você não está só. Cada vez mais equipes de desenvolvimento percebem que o que funcionava cinco anos atrás nem sempre se encaixa nos workflows rápidos e focados no desenvolvedor de hoje. A boa notícia é que o mercado explodiu com novas ferramentas que repensam a qualidade de código e a segurança de código desde o início.

O que realmente importa em uma ferramenta de análise de código?

Antes de pular para uma nova ferramenta, vale a pena pensar no que você está realmente tentando resolver. Não se trata apenas de encontrar bugs. Trata-se de se encaixar no workflow da sua equipe e tornar seu código genuinamente melhor, não apenas tecnicamente “mais limpo”.

➤ Análise que entende o contexto: A ferramenta faz apenas uma correspondência de padrões ou entende a lógica do seu código? Ela consegue diferenciar uma vulnerabilidade de injection crítica de um detalhe de estilo trivial?

➤ Workflow, workflow, workflow: Como a ferramenta entrega o feedback? Ela comenta em pull requests? Tem um plugin para IDE que funciona bem? A melhor ferramenta é aquela que os desenvolvedores realmente usam, e isso significa ir até onde eles estão.

➤ Praticidade: Uma coisa é apontar um problema. Outra é explicar por que é um problema e sugerir uma correção concreta e correta. Pontos extras para correções automáticas.

➤ Relação sinal-ruído: Quanto tempo você gasta triando falsos positivos ou discutindo sobre regras de estilo subjetivas? Uma ferramenta que encontra menos problemas, porém mais importantes, é infinitamente mais valiosa do que uma barulhenta.

➤ Implantação e Operações: Você quer uma solução SaaS que não exige administração ou precisa de uma opção auto-hospedada por razões de conformidade? Seja honesto sobre a capacidade operacional da sua equipe.

Com essa estrutura em mente, vamos dar uma olhada em algumas das alternativas mais interessantes do mercado.

Um tour pelas alternativas ao SonarQube

Aqui está um resumo dos principais concorrentes, cada um com uma filosofia diferente sobre como abordar a qualidade e a segurança do código.

Kodus

Kodus é um dos players mais novos e interessantes, e adota uma abordagem fundamentalmente diferente. Em vez de depender apenas de regras predefinidas, ele usa LLMs e análise de programa para entender o contexto do seu código. Isso é um divisor de águas para o problema da relação sinal-ruído.

Por que o Kodus supera o SonarQube

Análise contextual com IA

- SonarQube: Sinaliza qualquer violação de regra genérica, mesmo em código trivial.

- Kodus: Com LLMs e análise de programa, entende a lógica do projeto, diferenciando getters simples de APIs críticas, e prioriza o que realmente impacta o sistema.

Regras inteligentes e adaptáveis

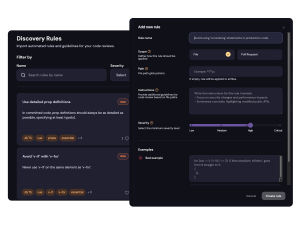

- Kody Rules: Você pode criar regras personalizadas que respeitam o estilo e padrões do seu time.

- O Kodus aprende com o histórico de revisões e se adapta ao seu contexto, algo que o SonarQube simplesmente não faz.

Feedback com aprendizado contínuo

- O Kody analisa os PRs ao longo do tempo e aprende o que é relevante para a equipe, reduzindo falsos positivos.

- SonarQube permanece estático — qualquer ajuste exige alterar manualmente perfis de qualidade.

MCP – Multi-Context Pull Request

- O Kodus analisa todo o contexto do PR, incluindo arquivos relacionados e histórico recente de mudanças, para sugerir melhorias mais precisas.

- SonarQube verifica arquivos de forma isolada, o que aumenta falsos positivos e perde nuances de arquitetura.

Autofix e sugestões acionáveis

- Kodus: Age como um dev sênior, sugerindo correções completas e aplicáveis com um clique.

- SonarQube: Lista problemas em dashboards; aplicar cada fix depende 100% do dev.

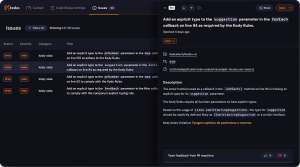

Rastreamento de melhorias não aplicadas

- Kody Issues: Se um PR ignora sugestões importantes, o Kodus gera issues automáticas para acompanhamento.

- SonarQube: Não acompanha a evolução do código de forma colaborativa, só bloqueia builds.

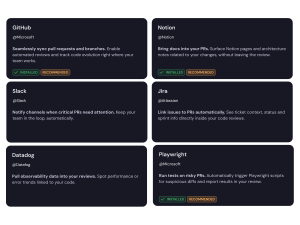

GitHub

Originalmente um produto chamado Semmle (adquirido pelo GitHub), o CodeQL é um motor de análise de código semântico incrivelmente poderoso. Ele trata seu código como um banco de dados consultável. Isso permite que você escreva queries extremamente precisas e complexas para encontrar vulnerabilidades de segurança que outras ferramentas poderiam deixar passar.

Está profundamente integrado ao ecossistema do GitHub como parte do GitHub Advanced Security. Se você já está totalmente no ecossistema do GitHub, é uma escolha natural.

Análise técnica:

- Linguagem de consulta (QL): O coração da ferramenta. É uma linguagem declarativa e orientada a objetos para consultar código. É poderosa, mas tem uma curva de aprendizado íngreme. Você não precisa escrever suas próprias queries — o GitHub fornece centenas —, mas a personalização exige conhecimento especializado.

- Taint Tracking: Ele se destaca na “análise de Taint” — rastreando a entrada de dados não confiáveis do usuário à medida que flui pela aplicação para encontrar vulnerabilidades como injeção de SQL ou XSS.

- Integração com o ecossistema: Integrado nativamente com o GitHub Actions para scans de CI/CD e fornece resultados diretamente na aba “Security” do seu repositório.

Para quem é? Equipes focadas em segurança, especialmente aquelas que já pagam pelo GitHub Enterprise. É o padrão ouro para a busca profunda e personalizada de vulnerabilidades, mas pode ser um exagero para equipes focadas principalmente na qualidade geral e na manutenibilidade do código.

GitLab

Se você vive no GitLab, sua oferta de SAST (Static Application Security Testing) integrada é o caminho de menor resistência. Não é uma única ferramenta, mas uma agregação de vários scanners de código aberto, envoltos em uma experiência unificada do GitLab. Por exemplo, ele pode usar `Brakeman` para Ruby on Rails, `spotbugs` para Java e `bandit` para Python.

O principal argumento de venda não é que seja o melhor scanner; é que ele já está lá. Faz parte do plano Ultimate/Gold e se integra perfeitamente ao workflow de Merge Request.

Análise técnica:

- Modelo de agregador: Utiliza um conjunto de ferramentas de código aberto conhecidas por baixo dos panos. Isso significa que o suporte a linguagens é amplo, mas a profundidade e a qualidade da análise podem variar entre as linguagens.

- Nativo de CI/CD: Habilitado ao adicionar um template ao seu arquivo `.gitlab-ci.yml`. Os resultados aparecem diretamente no MR, fornecendo um painel de controle unificado para todas as atividades de code review.

- Dashboard de segurança unificado: Os resultados de SAST, DAST, varredura de dependências e de contêineres são todos consolidados em um único dashboard de segurança central no GitLab.

Para quem é? Equipes já fortemente investidas no ecossistema GitLab (e que pagam pelos planos premium). Seu valor está na integração perfeita e na consolidação, não necessariamente em sua análise de ponta.

Snyk

O principal diferencial da Snyk é o foco na experiência do desenvolvedor. A CLI é excelente, as integrações com IDEs são de primeira linha e a UI facilita a compreensão e a priorização de vulnerabilidades.

Análise técnica:

- Velocidade e usabilidade: O Snyk Code é conhecido por ser incrivelmente rápido. Ele entrega resultados em segundos, tornando prático executá-lo no IDE a cada vez que o arquivo é salvo.

- Foco em correções: A Snyk fornece um contexto rico sobre as vulnerabilidades e, muitas vezes, sugere atualizações com um clique para dependências vulneráveis.

- Visão de segurança abrangente: Seu verdadeiro poder vem da combinação de SCA, SAST e varredura de contêineres. Você obtém uma visão holística da postura de segurança da sua aplicação.

Para quem é? Equipes que veem a segurança como uma responsabilidade do desenvolvedor. Se sua maior preocupação são as vulnerabilidades de código aberto, mas você também quer uma ferramenta SAST sólida com uma ótima UX, a Snyk é uma forte candidata.

DeepSource

A DeepSource tem foco total na saúde do código. Ela detecta bugs, anti-patterns e problemas de desempenho, mas sua principal funcionalidade é gerar correções para um grande número deles. Assim como o Kodus, seu objetivo é automatizar as partes chatas do code review.

Ela executa análises contínuas em cada commit e pull request, e seu recurso “Autofix” permite criar um novo PR com as alterações sugeridas aplicadas automaticamente. É uma enorme economia de tempo para equipes ocupadas.

Análise técnica:

- Ampla cobertura de problemas: Detecta problemas de segurança, desempenho, anti-patterns e riscos de bugs. Também relata lacunas na cobertura de testes.

- Autofix™: Sua principal proposta de valor. Para uma grande porcentagem dos problemas encontrados, a DeepSource pode gerar automaticamente o código para corrigi-los.

- Baixa configuração: Analisa seu `requirements.txt`, `pom.xml`, etc., para configurar automaticamente a análise, reduzindo o trabalho de setup.

Para quem é? Equipes de engenharia que querem automatizar os pequenos ajustes de qualidade de código e focar o tempo de code review em questões de arquitetura e lógica. Se a ideia de corrigir automaticamente 50% dos seus problemas de linting soa como um sonho, dê uma olhada na DeepSource.

Semgrep

O Semgrep atinge um equilíbrio fantástico entre poder e simplicidade. É uma ferramenta de análise estática de código aberto e rápida que usa uma sintaxe simples, parecida com YAML, para suas regras. Isso torna incrivelmente fácil para uma equipe escrever suas próprias verificações personalizadas sem precisar aprender uma linguagem de consulta complexa como a do CodeQL.

É adorado por engenheiros de segurança e equipes de desenvolvimento que desejam aplicar políticas personalizadas muito específicas, exclusivas de seu codebase ou empresa.

Análise técnica:

- Sintaxe de regra simples: As regras se parecem com o código que você está tentando encontrar. `if ($X == $Y)` é um padrão válido. Isso o torna acessível para qualquer desenvolvedor, não apenas para especialistas em segurança.

- Velocidade: É extremamente rápido. Você pode executá-lo como um hook de pre-commit sem um atraso perceptível, algo que não se pode dizer da maioria das outras ferramentas desta lista.

- Comunidade e registro ricos: Existe um registro público com milhares de regras escritas pela comunidade, cobrindo tudo, desde problemas de segurança do OWASP Top 10 até as melhores práticas específicas de frameworks.

Para quem é? Equipes que querem controle total sobre suas regras de análise. Se você já disse: “Eu queria poder escrever uma regra de linter para proibir esta chamada de função específica”, o Semgrep é para você. É a ferramenta perfeita para aplicar padrões de codificação e políticas de segurança personalizados.